Permiso de Circulación 2026: ¿Cómo puedo revisar si tengo multas impagas?

Hay diversas formas para revisar si una patente tiene multas asociadas. Revisa los detalles.

Nuevas estafas de phishing aparecen después de la filtración de las fotos de las famosas y los IDs de Apple son blanco

Nuevas estafas de phishing aparecen después de la filtración de las fotos de las famosas y los IDs de Apple son blanco.

Después de la filtración de las fotos de varias mujeres famosas por las cuentas del iCloud comprometidas,mucha gente tenía dudas de la estabilidad de las aplicaciones de seguridad. Apple prometió mejorar la seguridad del servicio y anunció las nuevas medidas de protección para los IDs de Apple y la información guardada en su servicio de nube. Una medida central en el nuevo sistema que te mandará un mensaje por email cuando alguien accede a tu cuenta desde un navegador.

Desafortunadamente parece que la promesa de Apple de mejorar la seguridad del iCloud ha provocado una aluvión de campañas de phishing por correo electrónico y SMS. Ahora ciberdelinquentes de botnet, una red de bots de phishing, están tratando de engañar a la gente al darles la información para acceder a las cuentas de por correo electrónico.

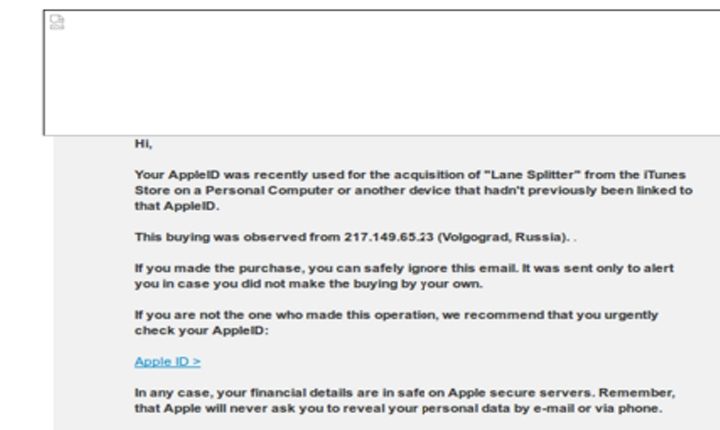

El correo parece de Apple, con la marca y el formato casi idénticos y en el sujeto dice “notificación de autorización pendiente”. El mensaje describe que tu ID de Apple se utilizó para comprar la película “Lane Splitter” por el iTunes Store de una computadora nueva ubicada en Volgodrado, Rusia.

El correo te urge revisar tu ID de Apple y el enlace te dirige a un sitio de phishing que parece una página de Apple. También han sido casos de mensajes falsos de SMS del móvil diciendo que si no respondes con el ID de Apple y la contraseña la cuenta cerrará para seguridad.

La empresa de seguridad Symantec tiene cinco recomendaciones para evitar convertirse en víctima de phishing:

Hay diversas formas para revisar si una patente tiene multas asociadas. Revisa los detalles.